Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain

(BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis

yang diarahkan pada operasi dasar dari Internet (basic internet operation).

Kesalahan pada BIND sebenarnya bukanlah sesuatu yang baru. Semenjak permulaanya, standar BIND

merupakan target yang paling favorite untuk diserang oleh komunitas cracker karena beberapa

kerawanannya. Empat kerawanan terhadap buffer overflow yang terjadi pada bulan Januari lalu hanya

beberapa bagian dari kerawanan untuk diexploitasi oleh para cracker agar mendapat akses terhadap

system dan melakukan perintah dengan hak penuh (command execution priviledge).

Kerawanan pada BIND merupakan masalah yang sangat serius karena lebih dari 80 persen DNS yang

berada di Jagat Internet dibangun menggunakan BIND. Tanpa adanya DNS dalam lingkungan Internet

Modern, mungkin transmisi e-mail akan sulit, navigasi ke situs-situs web terasa rumit dan mungkin tidak

ada hal mudah lainnya yang menyangkut internet.

Kerawanan BIND bukan hanya terletak pada DNS. System penerjemah alamat (number-address

translator) merupakan subject dari kebanyakan exploit, termasuk untuk melakukan penyerangan di tingkat

informasi, penyerangan Denial Of Service, pengambil alihan kekuasaan dengan hijacking.

Penyerangan di tingkat Informasi bertujuan untuk membuat server menjawab sesuatu yang lain dari

jawaban yang benar. Salah satu cara untuk melakukan serangan jenis ini adalah melalui cache poisoning,

yang mana akan mengelabui remote name server agar menyimpan jawaban dari third-party domain

dengan cara menyediakan berbagai macam informasi kepada domain server yang mempunyai autorisasi.

Semua pengimplementasian serangan terhadap DNS akan mempunyai kemungkinan besar untuk berhasil

dilakukan jika jawaban dari suatu pertanyaan yang spesisfik bisa dibohongi (spoof).

DOS atau membuat Server tidak dapat beroperasi, bisa dilakukan dengan cara membuat DNS menyerang

dirinya sendiri atau juga dengan cara mengirimkan traffic-flooding yang berlebihan dari luar, contohnya

menggunakan “Smurf” ICMP flood. Jika suatu organisasi atau perusahaan memasang authoritathive

name server dalam satu segment yang terletak dibelakang satu link atau dibelakang satu physical area,

maka hal ini akan menyebabkan suatu kemungkinan untuk dilakukannya serangan Denial Of Service.

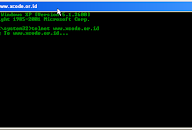

Cracker akan mencoba untuk menyerang system melalui DNS dengan cara buffer overflow, yaitu salah

satu exploit yang sangan berpotensi pada kerawanan BIND. Gangguan exploit terjadi karena adanya

kelemahan dalam pengkodean/pemrograman BIND yang mengizinkan seorang attacker untuk

memanfaatkan code-code yang dapat dieksekusi untuk masuk kedalam system. Beberapa system operasi

telah menyediakan patch untuk stack agar tidak dapat dieksekusi, sebagaimana juga yang dilakukan

compiler (menyediakan patch) yang melindungi stack dari overflow. Mekanisme perlindungan ini

stidaknya membuat cracker akan sulit menggunakan exploit.

Telah jelas bahwa mengupdate system secara berkala dan menggunakan patch adalah salah satu yang

harus dilakukan untuk membangun security yang efektif, jika vendor dari DNS anda tidak menyediakan

patch secara berkala, anda lebih baik mengganti software DNS anda yang menyediakan patch secara

berkala, tentunya untuk menjaga kemanan system.

Bagikan

jenis serangan ke 7

4/

5

Oleh

demonbrando